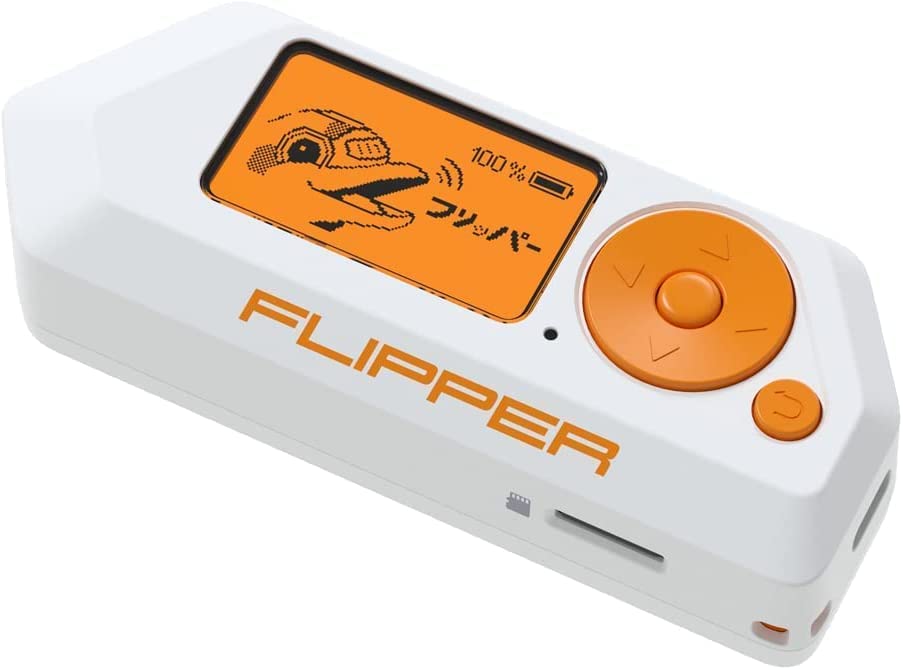

Flipper Zero Pentesting Tool

In diesem Beitrag wird das Pentesting-Tool Flipper Zero untersucht, das als ein multifunktionales Gerät für Sicherheitsexperten und Hobby-Hacker konzipiert wurde. Das Flipper Zero ermöglicht es

In diesem Beitrag wird das Pentesting-Tool Flipper Zero untersucht, das als ein multifunktionales Gerät für Sicherheitsexperten und Hobby-Hacker konzipiert wurde. Das Flipper Zero ermöglicht es

Snort ist ein leistungsstarkes Open-Source-Intrusion Prevention System (IPS), das Netzwerkpakete analysiert und schädliche Aktivitäten identifiziert und blockiert. In diesem Tutorial lernen Sie, wie Sie Snort

Kubernetes ist ein äußerst leistungsfähiges und weit verbreitetes Orchestrierungswerkzeug für Container, das es Entwicklern ermöglicht, skalierbare und verlässliche Anwendungen bereitzustellen. Doch wie bei jeder Technologie

Ein IT Cloud Security Framework (auch als Cloud Security Framework oder Cloud Computing Security Framework bezeichnet) ist ein Satz von bewährten Methoden, Richtlinien, Verfahren und

System and Organization Controls (SOC) Reports sind Prüfberichte, die von unabhängigen Wirtschaftsprüfern erstellt werden, um die Effektivität der internen Kontrollen und Prozesse eines Dienstleistungsunternehmens im

Session Hijacking bezieht sich auf eine Vielzahl von Techniken, die von Angreifern verwendet werden, um die Kontrolle über die Sitzungen von Benutzern in Webanwendungen zu

IT-Sicherheitsangriffe stellen ein ernstes Risiko für Unternehmen und Organisationen dar, da sie nicht nur finanzielle Verluste verursachen, sondern auch den Ruf und das Vertrauen der

Symmetrische und asymmetrische Verschlüsselung sind zwei grundlegende Arten von Verschlüsselungsverfahren, die in der Informationssicherheit verwendet werden. Beide dienen dazu, Daten vor unbefugtem Zugriff und Manipulation

Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS) sind beide Sicherheitsmechanismen, die in Netzwerken eingesetzt werden, um Bedrohungen durch unautorisierten Zugriff oder Angriffe auf

E-Mail-Sicherheit bezieht sich auf eine Reihe von Technologien und Best Practices, die dazu beitragen, die Vertraulichkeit, Integrität und Verfügbarkeit von E-Mail-Kommunikation zu schützen. In diesem