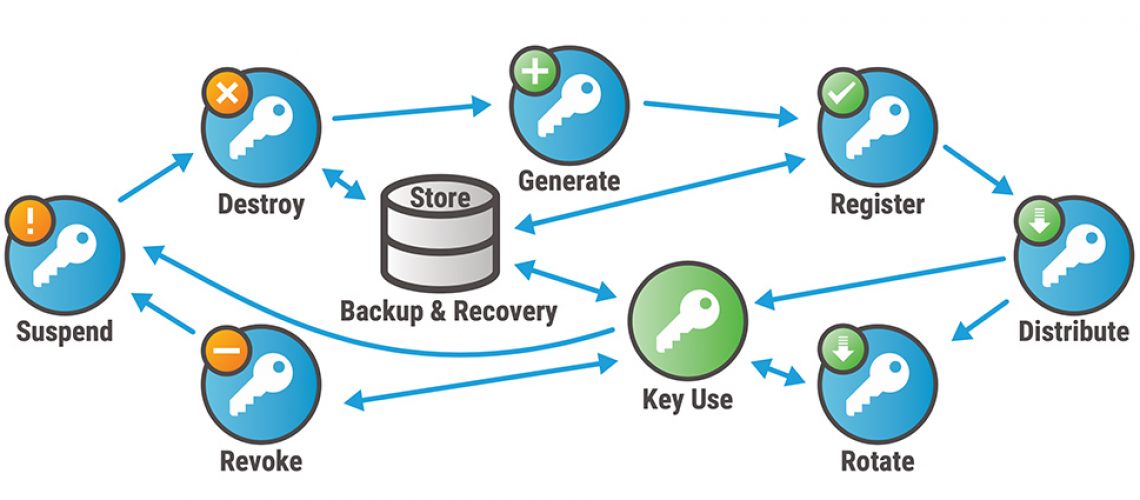

Als Kryptographie-Tools zur sicheren Verwaltung von Schlüsseln und Zertifikaten sind Key Management Systeme (KMS) in modernen Cloud-Umgebungen unverzichtbar. In diesem Bericht werden Azure Key Vault, Google Cloud Key Management Service und AWS Key Management Service vorgestellt. Jeder dieser Dienste bietet ähnliche Funktionen, jedoch mit unterschiedlichen Konfigurationsoptionen und Überwachungsmechanismen.

Azure Key Vault: Azure Key Vault ist ein cloud-basierter KMS-Service, der in der Microsoft Azure-Plattform integriert ist. Es ermöglicht die sichere Verwaltung von Schlüsseln, Geheimnissen und Zertifikaten, die für die Verschlüsselung, Signierung und Authentifizierung von Anwendungen und Diensten verwendet werden. Azure Key Vault unterstützt verschiedene Arten von Schlüsseln, einschließlich asymmetrischer Schlüssel (RSA und EC), symmetrischer Schlüssel und Hardware-Sicherheitsmodul (HSM)-Schlüssel.

Die Konfiguration von Azure Key Vault ist einfach und kann über das Azure-Portal, die Azure-Befehlszeilenschnittstelle (CLI) oder die Azure Resource Manager (ARM)-Vorlagen erfolgen. Die Rollen in Azure Key Vault umfassen Besitzer, Mitwirkende und Leser, die jeweils unterschiedliche Berechtigungen für das Verwalten von Schlüsseln, Geheimnissen und Zertifikaten haben.

Die Funktionen von Azure Key Vault umfassen:

- Sichere Speicherung von Schlüsseln, Geheimnissen und Zertifikaten

- Automatisierte Erstellung von Zertifikaten

- Integration mit Azure Active Directory zur Authentifizierung und Autorisierung von Benutzern

- Unterstützung für virtuelle Maschinen und Azure-Dienste

- Protokollierung von Aktivitäten und Überwachung von Sicherheitsereignissen

Die Überwachung von Azure Key Vault kann über die Protokollierung von Aktivitäten und die Verwendung von Azure Monitor erfolgen. Die Überwachung umfasst verschiedene Parameter wie z.B. den Zugriff auf Schlüssel, die Verwendung von Zertifikaten und die Änderung von Richtlinien. Die Überwachung kann auch durch benutzerdefinierte Warnungen und Abfragen von Protokollen konfiguriert werden.

Google Cloud Key Management Service: Google Cloud KMS ist in der Google Cloud Platform integriert. Es ermöglicht die sichere Verwaltung von Schlüsseln, die für die Verschlüsselung von Daten verwendet werden. Google Cloud KMS unterstützt symmetrische Schlüssel und asymmetrische Schlüssel (RSA und EC).

Die Konfiguration von Google Cloud KMS erfolgt über das Google Cloud Console oder über die Google Cloud SDK. Die Rollen in Google Cloud KMS umfassen Besitzer, Bearbeiter und Viewer, die jeweils unterschiedliche Berechtigungen für das Verwalten von Schlüsseln haben.

Die Funktionen von Google Cloud KMS umfassen:

- Sichere Speicherung von Schlüsseln

- Integration mit IAM zur Authentifizierung und Autorisierung von Benutzern

- Automatische Rotation von Schlüsseln

- Unterstützung für Cloud Storage, Compute Engine

- Protokollierung von Aktivitäten und Überwachung von Sicherheitsereignissen

AWS Key Management Service: ist ein KMS-Service, der in der Amazon Web Services-Plattform integriert ist. Es ermöglicht die sichere Verwaltung von Schlüsseln, die für die Verschlüsselung von Daten verwendet werden. AWS KMS unterstützt symmetrische Schlüssel und asymmetrische Schlüssel (RSA und EC).

Die Konfiguration von AWS KMS erfolgt über die AWS Management Console, die AWS CLI oder über die AWS SDKs. Die Rollen in AWS KMS umfassen Administratoren, Benutzer und Leser, die jeweils unterschiedliche Berechtigungen für das Verwalten von Schlüsseln haben.

Die Funktionen von AWS KMS umfassen:

- Sichere Speicherung von Schlüsseln

- Integration mit IAM zur Authentifizierung und Autorisierung von Benutzern

- Automatische Rotation von Schlüsseln

- Unterstützung für verschiedene AWS-Dienste wie z.B. Amazon S3, Amazon RDS und Amazon EBS

- Protokollierung von Aktivitäten und Überwachung von Sicherheitsereignissen

Die Überwachung von AWS KMS kann über die Protokollierung von Aktivitäten und die Verwendung von AWS CloudTrail erfolgen. Die Überwachung umfasst verschiedene Parameter wie z.B. den Zugriff auf Schlüssel, die Verwendung von Zertifikaten und die Änderung von Richtlinien. Die Überwachung kann auch durch benutzerdefinierte Warnungen und Abfragen von Protokollen konfiguriert werden.

Azure Key Vault, Google Cloud KMS und AWS KMS sind alle wichtige KMS-Tools, die in modernen Cloud-Umgebungen unverzichtbar sind. Jeder dieser Dienste bietet ähnliche Funktionen, jedoch mit unterschiedlichen Konfigurationsoptionen und Überwachungsmechanismen. Die Rollen in jedem Dienst umfassen Besitzer, Mitwirkende und Leser, die jeweils unterschiedliche Berechtigungen für das Verwalten von Schlüsseln, Geheimnissen und Zertifikaten haben. Die Überwachung kann über die Protokollierung von Aktivitäten und die Verwendung von Cloud Audit Logs (Google Cloud KMS), AWS CloudTrail (AWS KMS) und Azure Monitor (Azure Key Vault) erfolgen. Die Überwachung umfasst verschiedene Parameter wie den Zugriff auf Schlüssel, die Verwendung von Zertifikaten und die Änderung von Richtlinien, die auch durch benutzerdefinierte Warnungen und Abfragen von Protokollen konfiguriert werden können.

Es ist wichtig zu betonen, dass die Verwendung von KMS-Tools wie Azure Key Vault, Google Cloud KMS und AWS KMS dazu beitragen kann, die Sicherheit von Daten in Cloud-Umgebungen zu verbessern. Durch die sichere Speicherung von Schlüsseln, Geheimnissen und Zertifikaten können Unternehmen sicherstellen, dass ihre Daten vertraulich bleiben und nur autorisierten Benutzern zugänglich sind. Die Integration mit IAM-Diensten wie Azure Active Directory, Google Cloud IAM und AWS IAM stellt sicher, dass nur autorisierte Benutzer auf die Schlüssel zugreifen können.

Darüber hinaus ermöglichen die automatische Rotation von Schlüsseln und die Protokollierung von Aktivitäten und Überwachung von Sicherheitsereignissen eine höhere Sicherheit und Compliance. Unternehmen können mithilfe von Warnungen und Protokollabfragen schnell auf verdächtige Aktivitäten reagieren und Sicherheitsbedrohungen minimieren.

Insgesamt bieten Azure Key Vault, Google Cloud KMS und AWS KMS eine solide Grundlage für die sichere Verwaltung von Schlüsseln und Zertifikaten in Cloud-Umgebungen. Die Wahl des geeigneten Dienstes hängt von den spezifischen Anforderungen des Unternehmens ab, aber alle drei Dienste bieten ähnliche Funktionen und Leistungen.

Die Konfiguration von Azure Key Vault, Google Cloud KMS und AWS KMS kann über das jeweilige Dashboard oder die CLI durchgeführt werden. Im Folgenden sind die Schritte für die Konfiguration dieser Dienste aufgeführt:

Azure Key Vault:

- Erstellen eines neuen Key Vaults im Azure-Portal

- Hinzufügen von Schlüsseln, Geheimnissen oder Zertifikaten zu Key Vault

- Konfigurieren von Zugriffsrichtlinien und Rollen für Key Vault

- Integration mit Azure Active Directory für die Authentifizierung und Autorisierung von Benutzern

- Aktivieren von Protokollierung und Überwachung in Azure Monitor für Key Vault

Google Cloud KMS:

- Erstellen eines neuen Key-Rings und Schlüssel im Google Cloud Console

- Hinzufügen von Benutzern oder Diensten zu IAM-Rollen für Zugriff auf Key-Rings

- Konfigurieren von Schlüsselversionen für die automatische Rotation von Schlüsseln

- Aktivieren von Cloud Audit Logs für die Protokollierung und Überwachung von Sicherheitsereignissen in Google Cloud KMS

AWS KMS:

- Erstellen eines neuen Schlüssels in der AWS Management Console oder über die AWS CLI

- Konfigurieren von IAM-Rollen für den Zugriff auf den Schlüssel

- Aktivieren der automatischen Rotation von Schlüsseln für mehr Sicherheit

- Aktivieren von AWS CloudTrail für die Protokollierung und Überwachung von Sicherheitsereignissen in AWS KMS

Es ist wichtig zu betonen, dass die Konfiguration dieser Dienste je nach den Anforderungen des Unternehmens variieren kann. Unternehmen sollten die Dokumentation dieser Dienste sorgfältig lesen und die Konfigurationsschritte an ihre spezifischen Bedürfnisse anpassen.

Hier eine Anleitungen, wie Azure Key Vault, Google Cloud KMS und AWS KMS konfiguriert und überwacht werden können:

Azure Key Vault:

- Erstellen eines neuen Key Vault: a. Melden Sie sich im Azure-Portal an und wählen Sie „Key Vaults“ aus dem Menü aus. b. Klicken Sie auf „Hinzufügen“, um einen neuen Key Vault zu erstellen. c. Wählen Sie den gewünschten Namen, die Region, den Zugriffstyp und die Replikationsoptionen aus. d. Klicken Sie auf „Erstellen“, um den Key Vault zu erstellen.

- Hinzufügen von Schlüsseln, Geheimnissen oder Zertifikaten zu Key Vault: a. Wählen Sie den neu erstellten Key Vault aus und klicken Sie auf „Geheimnisse“ oder „Schlüssel“ oder „Zertifikate“. b. Klicken Sie auf „Hinzufügen“, um ein neues Element hinzuzufügen. c. Geben Sie die erforderlichen Details wie Name, Wert und Ablaufdatum ein. d. Klicken Sie auf „Erstellen“, um das Element zu erstellen.

- Konfigurieren von Zugriffsrichtlinien und Rollen für Key Vault: a. Wählen Sie den Key Vault aus und klicken Sie auf „Zugriffsrichtlinien“. b. Klicken Sie auf „Hinzufügen“, um eine neue Zugriffsrichtlinie zu erstellen. c. Wählen Sie den gewünschten Sicherheitsprinzipal (Benutzer, Gruppe oder Anwendung) und die erforderlichen Berechtigungen aus. d. Klicken Sie auf „Speichern“, um die Zugriffsrichtlinie zu erstellen.

- Integration mit Azure Active Directory für die Authentifizierung und Autorisierung von Benutzern: a. Wählen Sie den Key Vault aus und klicken Sie auf „Netzwerk-Regeln und Sicherheitsprinzipale“. b. Aktivieren Sie die Option „Active Directory-Authentifizierung aktivieren“. c. Konfigurieren Sie die gewünschten Einstellungen für die Active Directory-Integration. d. Klicken Sie auf „Speichern“, um die Einstellungen zu übernehmen.

- Aktivieren von Protokollierung und Überwachung in Azure Monitor für Key Vault: a. Wählen Sie den Key Vault aus und klicken Sie auf „Überwachung“. b. Aktivieren Sie die gewünschten Protokollierungs- und Überwachungsfunktionen wie Azure Monitor-Protokollierung, Azure-Diagnoseprotokolle und Benachrichtigungen. c. Konfigurieren Sie die gewünschten Warnungen und Abfrageparameter. d. Klicken Sie auf „Speichern“, um die Einstellungen zu übernehmen.

Google Cloud KMS:

- Erstellen eines neuen Key-Rings und Schlüssel: a. Melden Sie sich im Google Cloud Console an und wählen Sie „Kryptografie“ aus dem Menü aus. b. Klicken Sie auf „Schlüssel-Ringe“ und dann auf „Hinzufügen“, um einen neuen Key-Ring zu erstellen. c. Geben Sie den gewünschten Namen und die Region ein und klicken Sie auf „Erstellen“. d. Klicken Sie auf den neuen Key-Ring und dann auf „Hinzufügen“, um einen neuen Schlüssel hinzuzufügen. e. Geben Sie den gewünschten Namen und die Verschlüsselungsalgorithmen ein und klicken Sie auf „Erstellen“.

- Hinzufügen von Benutzern oder Diensten zu IAM-Rollen für Zugriff auf Key-Rings: a. Wählen Sie den neu erstellten Key-Ring aus und klicken Sie auf „IAM & Verwaltung“. b. Klicken Sie auf „Hinzufügen“, um eine neue IAM-Rolle hinzuzufügen. c. Geben Sie den gewünschten Namen und die Berechtigungen ein. d. Wählen Sie die gewünschten Benutzer oder Dienste aus und klicken Sie auf „Hinzufügen“.

- Konfigurieren von Schlüsselversionen für die automatische Rotation von Schlüsseln: a. Wählen Sie den Schlüssel aus und klicken Sie auf „Schlüsselversionen“. b. Klicken Sie auf „Hinzufügen“, um eine neue Schlüsselversion zu erstellen. c. Konfigurieren Sie die gewünschten Einstellungen für die Schlüsselversion, einschließlich des Ablaufdatums und der automatischen Rotationseinstellungen. d. Klicken Sie auf „Erstellen“, um die Schlüsselversion zu erstellen.

- Aktivieren von Cloud Audit Logs für die Protokollierung und Überwachung von Sicherheitsereignissen in Google Cloud KMS: a. Wählen Sie den Key-Ring aus und klicken Sie auf „Audit-Protokollierung“. b. Aktivieren Sie die Option „Audit-Protokollierung einschalten“. c. Konfigurieren Sie die gewünschten Einstellungen für die Protokollierung und Überwachung, einschließlich der Speicherungsorte und der Audit-Logs. d. Klicken Sie auf „Speichern“, um die Einstellungen zu übernehmen.

AWS KMS:

- Erstellen eines neuen Schlüssels: a. Melden Sie sich in der AWS Management Console an und wählen Sie „AWS KMS“ aus dem Menü aus. b. Klicken Sie auf „Schlüssel“ und dann auf „Erstellen“, um einen neuen Schlüssel zu erstellen. c. Geben Sie den gewünschten Namen und die Beschreibung des Schlüssels ein. d. Wählen Sie den gewünschten Verschlüsselungsalgorithmus und die gewünschte Schlüssellänge aus. e. Klicken Sie auf „Erstellen“, um den Schlüssel zu erstellen.

- Konfigurieren von IAM-Rollen für den Zugriff auf den Schlüssel: a. Wählen Sie den neu erstellten Schlüssel aus und klicken Sie auf „Schlüsselrichtlinien“. b. Klicken Sie auf „Hinzufügen“, um eine neue Schlüsselrichtlinie hinzuzufügen. c. Geben Sie die gewünschten Berechtigungen und Zugriffsebenen ein. d. Wählen Sie die gewünschten Benutzer oder Dienste aus und klicken Sie auf „Speichern“.

- Aktivieren der automatischen Rotation von Schlüsseln für mehr Sicherheit: a. Wählen Sie den Schlüssel aus und klicken Sie auf „Schlüsselrichtlinien“. b. Aktivieren Sie die Option „Automatische Rotation von Schlüsseln“. c. Konfigurieren Sie die gewünschten Einstellungen für die automatische Rotation, einschließlich des Rotationsintervalls und des Verfahrens zur Übernahme von neuen Schlüsseln. d. Klicken Sie auf „Speichern“, um die Einstellungen zu übernehmen.

- Aktivieren von AWS CloudTrail für die Protokollierung und Überwachung von Sicherheitsereignissen in AWS KMS: a. Wählen Sie den Schlüssel aus und klicken Sie auf „CloudTrail-Integration“. b. Aktivieren Sie die Option „CloudTrail-Integration einschalten“. c. Konfigurieren Sie die gewünschten Einstellungen für die Protokollierung und Überwachung, einschließlich der Speicherungsorte und der Audit-Logs. d. Klicken Sie auf „Speichern“, um die Einstellungen zu übernehmen.

Die Rollen und ihre Funktionen und Rechte in Azure Key Vault, Google Cloud KMS und AWS KMS sind wie folgt:

Azure Key Vault:

- Eigentümer: Der Eigentümer hat die höchsten Rechte und kann alle Aktionen auf einem Key Vault ausführen, einschließlich des Hinzufügens, Entfernens oder Änderns von Schlüsseln, Geheimnissen und Zertifikaten.

- Mitwirkender: Der Mitwirkende kann alle Aktionen ausführen, die der Eigentümer ausführen kann, außer dem Entfernen des Key Vaults.

- Sicherheitsadministrator: Der Sicherheitsadministrator kann Zugriffsrichtlinien erstellen und ändern, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf einen Key Vault haben.

- Schlüsselverwalter: Der Schlüsselverwalter kann Schlüssel, Geheimnisse und Zertifikate hinzufügen, ändern und entfernen, aber keine Zugriffsrichtlinien erstellen oder ändern.

Google Cloud KMS:

- Projekteigner: Der Projekteigner hat die höchsten Rechte und kann alle Aktionen auf einem Key-Ring ausführen, einschließlich des Hinzufügens, Entfernens oder Änderns von Schlüsseln.

- Projektleiter: Der Projektleiter kann alle Aktionen ausführen, die der Projekteigner ausführen kann, außer dem Entfernen des Key-Rings.

- Schlüsselverwalter: Der Schlüsselverwalter kann Schlüssel erstellen, anzeigen, löschen und ändern, sowie Schlüsselversionen und Zugriffsberechtigungen verwalten.

- Schlüsselbenutzer: Der Schlüsselbenutzer kann Schlüssel und Schlüsselversionen anzeigen und verschlüsselte Daten entschlüsseln, aber keine Schlüssel erstellen, ändern oder löschen.

AWS KMS:

- Administrator: Der Administrator hat die höchsten Rechte und kann alle Aktionen auf einem Schlüssel ausführen, einschließlich des Hinzufügens, Entfernens oder Änderns von Schlüsseln.

- Schlüsselverwalter: Der Schlüsselverwalter kann Schlüssel erstellen, anzeigen, löschen und ändern, sowie Schlüsselversionen und Zugriffsberechtigungen verwalten.

- Schlüsselbenutzer: Der Schlüsselbenutzer kann Schlüssel und Schlüsselversionen anzeigen und verschlüsselte Daten entschlüsseln, aber keine Schlüssel erstellen, ändern oder löschen.

- Leser: Der Leser kann nur Schlüssel und Schlüsselversionen anzeigen und verschlüsselte Daten entschlüsseln, hat aber keine Berechtigung zum Erstellen, Ändern oder Löschen von Schlüsseln.

Es ist wichtig zu betonen, dass diese Rollen je nach den Anforderungen des Unternehmens variieren können. Unternehmen sollten die Dokumentation dieser Dienste sorgfältig lesen und die Rollen an ihre spezifischen Bedürfnisse anpassen. In der Regel sollten Unternehmen die Rollen so konfigurieren, dass nur autorisierte Benutzer Zugriff auf einen Key Vault oder Schlüssel haben, um potenzielle Sicherheitsprobleme zu minimieren.

Zusätzlich zu den oben genannten Rollen können Unternehmen auch benutzerdefinierte Rollen erstellen, die bestimmte Aktionen oder Funktionen auf einem Key Vault oder Schlüssel ausführen können. Diese benutzerdefinierten Rollen können auf bestimmte Benutzer oder Gruppen beschränkt werden, um die Sicherheit weiter zu erhöhen.

Es ist auch wichtig zu beachten, dass Unternehmen die Berechtigungen und Zugriffsrichtlinien regelmäßig überprüfen sollten, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf die Schlüssel und Geheimnisse haben. Eine regelmäßige Überprüfung der Zugriffsrichtlinien hilft auch, das Risiko von unbeabsichtigtem oder böswilligem Missbrauch zu minimieren.

Zusammenfassend lässt sich sagen, dass die Rollen in Azure Key Vault, Google Cloud KMS und AWS KMS dazu dienen, den Zugriff auf Schlüssel und Geheimnisse zu regeln und sicherzustellen, dass nur autorisierte Benutzer auf die Schlüssel zugreifen können. Unternehmen sollten die Rollen sorgfältig konfigurieren und regelmäßig überprüfen, um potenzielle Sicherheitsprobleme zu minimieren.

Azure Key Vault:

- Wählen Sie den Key Vault aus und klicken Sie auf „Zugriffsrichtlinien“.

- Klicken Sie auf „Hinzufügen“, um eine neue Zugriffsrichtlinie hinzuzufügen.

- Geben Sie den Namen der neuen Zugriffsrichtlinie ein.

- Wählen Sie die gewünschten Berechtigungen aus der Liste aus, einschließlich des Zugriffs auf Schlüssel, Geheimnisse und Zertifikate.

- Wählen Sie die gewünschten Benutzer, Gruppen oder Dienste aus, denen Sie Zugriff gewähren möchten.

- Klicken Sie auf „Hinzufügen“, um die Zugriffsrichtlinie zu erstellen.

Google Cloud KMS:

- Wählen Sie den Key-Ring aus und klicken Sie auf „IAM & Verwaltung“.

- Klicken Sie auf „Hinzufügen“, um eine neue IAM-Rolle hinzuzufügen.

- Geben Sie den Namen der neuen IAM-Rolle ein.

- Wählen Sie die gewünschten Berechtigungen aus der Liste aus, einschließlich des Zugriffs auf Schlüssel.

- Wählen Sie die gewünschten Benutzer, Gruppen oder Dienste aus, denen Sie Zugriff gewähren möchten.

- Klicken Sie auf „Hinzufügen“, um die IAM-Rolle zu erstellen.

AWS KMS:

- Wählen Sie den Schlüssel aus und klicken Sie auf „Schlüsselrichtlinien“.

- Klicken Sie auf „Hinzufügen“, um eine neue Schlüsselrichtlinie hinzuzufügen.

- Geben Sie die JSON-Schlüsselrichtlinie ein, um den Zugriff auf den Schlüssel zu konfigurieren.

- Geben Sie die gewünschten Berechtigungen ein, einschließlich des Zugriffs auf Schlüssel.

- Wählen Sie die gewünschten Benutzer, Gruppen oder Dienste aus, denen Sie Zugriff gewähren möchten.

- Klicken Sie auf „Speichern“, um die Schlüsselrichtlinie zu erstellen.

Es ist wichtig zu betonen, dass Unternehmen die Zugriffsrichtlinien regelmäßig überprüfen und aktualisieren sollten, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf die Schlüssel und Geheimnisse haben. Eine regelmäßige Überprüfung der Zugriffsrichtlinien hilft auch, das Risiko von unbeabsichtigtem oder böswilligem Missbrauch zu minimieren.

Um benutzerdefinierte Rollen in Azure Key Vault zu erstellen, gehen Sie wie folgt vor:

- Wählen Sie den Key Vault aus und klicken Sie auf „Zugriffsrichtlinien“.

- Klicken Sie auf „Hinzufügen“, um eine neue Zugriffsrichtlinie hinzuzufügen.

- Wählen Sie „Benutzerdefinierte Rolle“ aus der Liste der vorgefertigten Rollen aus.

- Geben Sie den Namen der neuen benutzerdefinierten Rolle ein.

- Wählen Sie die gewünschten Berechtigungen aus der Liste aus, einschließlich des Zugriffs auf Schlüssel, Geheimnisse und Zertifikate.

- Klicken Sie auf „Weitere Optionen anzeigen“, um weitere Konfigurationsoptionen anzuzeigen, wie z.B. die Definition von Bedingungen für die Rolle oder die Beschränkung der Rolle auf bestimmte IP-Adressen oder Regionen.

- Wählen Sie die gewünschten Benutzer, Gruppen oder Dienste aus, denen Sie Zugriff gewähren möchten.

- Klicken Sie auf „Hinzufügen“, um die benutzerdefinierte Rolle zu erstellen.

In Google Cloud KMS können Sie benutzerdefinierte Rollen erstellen, indem Sie eine neue IAM-Rolle mit den gewünschten Berechtigungen erstellen. Gehen Sie dazu wie folgt vor:

- Wählen Sie den Key-Ring aus und klicken Sie auf „IAM & Verwaltung“.

- Klicken Sie auf „Hinzufügen“, um eine neue IAM-Rolle hinzuzufügen.

- Geben Sie den Namen der neuen IAM-Rolle ein.

- Wählen Sie die gewünschten Berechtigungen aus der Liste aus, einschließlich des Zugriffs auf Schlüssel.

- Klicken Sie auf „Hinzufügen“, um die IAM-Rolle zu erstellen.

Um die Zugriffsrichtlinien in Azure Key Vault und Google Cloud KMS zu überwachen, können Unternehmen die Protokollierungsfunktionen dieser Dienste nutzen. Die Protokollierungsfunktionen ermöglichen es Unternehmen, eine umfassende Überwachung der Aktivitäten in ihren Key Vaults und Key-Ringen durchzuführen.

Hier sind einige der Parameter, die in Azure Key Vault und Google Cloud KMS überwacht werden können:

- Aktivitätsprotokolle: Aktivitäten wie das Erstellen, Anzeigen, Ändern oder Löschen von Schlüsseln, Geheimnissen und Zertifikaten werden protokolliert.

- Zugriffsprotokolle: Zugriffsversuche auf Key Vaults und Key-Ringe werden protokolliert, einschließlich erfolgreicher und fehlgeschlagener Zugriffsversuche.

- Fehlerprotokolle: Fehler beim Zugriff auf Schlüssel und Geheimnisse werden protokolliert.

- Auditprotokolle: Auditprotokolle ermöglichen eine Überprüfung der Zugriffsrichtlinien, um sicherzustellen, dass nur autorisierte Benutzer auf Schlüssel und Geheimnisse zugreifen können.

In AWS KMS können Unternehmen die Überwachungsfunktionen von AWS CloudTrail nutzen, um die Zugriffsrichtlinien und Schlüsselaktivitäten zu überwachen. CloudTrail protokolliert alle API-Aufrufe und Ereignisse im Zusammenhang mit AWS-Kontoaktivitäten, einschließlich der Aktivitäten in KMS.

Hier sind einige der Parameter, die in AWS KMS überwacht werden können:

- Schlüsselverwaltungsvorgänge: Alle Vorgänge im Zusammenhang mit der Schlüsselverwaltung werden protokolliert, einschließlich des Hinzufügens, Entfernens und Änderns von Schlüsseln und Schlüsselrichtlinien.

- Zugriffsprotokolle: Zugriffsversuche auf Schlüssel werden protokolliert, einschließlich erfolgreicher und fehlgeschlagener Zugriffsversuche.

- Fehlerprotokolle: Fehler beim Zugriff auf Schlüssel werden protokolliert.

- Auditprotokolle: Auditprotokolle ermöglichen eine Überprüfung der Zugriffsrichtlinien, um sicherzustellen, dass nur autorisierte Benutzer auf Schlüssel zugreifen können.

Zusätzlich zu den Protokollierungsfunktionen in Azure Key Vault, Google Cloud KMS und AWS KMS können Unternehmen auch automatische Warnmeldungen und Alarme einrichten, um auf ungewöhnliche Aktivitäten im Zusammenhang mit ihren Schlüsseln und Geheimnissen aufmerksam zu werden. Hier sind einige der Alarmparameter, die in diesen Diensten überwacht werden können:

- Unautorisierte Zugriffsversuche: Unternehmen können Warnmeldungen und Alarme einrichten, um auf unautorisierte Zugriffsversuche auf ihre Schlüssel und Geheimnisse aufmerksam zu werden.

- Verdächtige Aktivitäten: Unternehmen können Warnmeldungen und Alarme einrichten, um auf verdächtige Aktivitäten im Zusammenhang mit ihren Schlüsseln und Geheimnissen aufmerksam zu werden, wie z.B. das Anzeigen oder Ändern von Schlüsselrichtlinien durch nicht autorisierte Benutzer.

- Abweichungen vom normalen Zugriffsverhalten: Unternehmen können Warnmeldungen und Alarme einrichten, um auf ungewöhnliche Zugriffsaktivitäten auf ihre Schlüssel und Geheimnisse aufmerksam zu werden, wie z.B. den Zugriff auf Schlüssel außerhalb der normalen Geschäftszeiten.

Es ist wichtig zu betonen, dass Unternehmen die Warnmeldungen und Alarme sorgfältig konfigurieren sollten, um Fehlalarme zu minimieren. Ein Übermaß an Warnmeldungen und Alarmen kann zu einer Überlastung der Sicherheitsabteilung führen und dazu führen, dass wichtige Warnmeldungen übersehen werden.

In Azure Key Vault, Google Cloud KMS und AWS KMS werden die Überwachungsdaten jeweils in den entsprechenden Logging-Diensten der Cloud-Plattformen gespeichert. Hier sind die Logging-Dienste, die für die Überwachung in diesen Diensten verwendet werden:

Azure Key Vault:

Azure Key Vault protokolliert alle Überwachungsdaten in Azure Monitor-Protokollen. Unternehmen können die Überwachungsdaten über die Azure Monitor-Konsole anzeigen oder sie in Log Analytics oder Azure Event Hubs exportieren, um sie mit anderen Tools und Systemen zu integrieren.

Google Cloud KMS:

Google Cloud KMS protokolliert alle Überwachungsdaten in Cloud Audit-Protokollen. Unternehmen können die Überwachungsdaten über die Google Cloud-Konsole anzeigen oder sie in Cloud Storage, BigQuery oder Pub/Sub exportieren, um sie mit anderen Tools und Systemen zu integrieren.

AWS KMS:

AWS KMS protokolliert alle Überwachungsdaten in AWS CloudTrail-Protokollen. Unternehmen können die Überwachungsdaten über die AWS CloudTrail-Konsole anzeigen oder sie in Amazon S3 oder Amazon CloudWatch exportieren, um sie mit anderen Tools und Systemen zu integrieren.

Durch die Integration der Überwachungsdaten in die Logging-Dienste der Cloud-Plattformen können Unternehmen die Überwachungsdaten mit anderen Tools und Systemen in ihrem Sicherheits-Ökosystem integrieren. Dies ermöglicht eine umfassendere Überwachung und bessere Integration mit den bestehenden Sicherheitstools.